telnet协议:从基础到防御的全方位安全解析-九游官网网页版

telnet基本工作原理&应用场景

telnet是一种传统网络协议,设计于1969年,最初用于在远程计算机之间创建一个虚拟终端连接。这种客户端-服务器架构允许用户像在本地终端操作一样,通过网络对远程主机进行控制和管理。用户通过telnet客户端登录,输入用户名和密码,然后执行需要的操作,就如同他们直接坐在远端系统前。尽管今天它已在很大程度上被安全性更高的协议如ssh(secure shell)所取代,但在一些遗留系统和特定环境中,telnet由于其简单性和广泛的系统支持,仍被用于设备管理、网络测试和教学环境。

telnet协议安全隐患

telnet协议在其设计初期并没有充分考虑到现代网络环境中的安全威胁,最关键的是所有其传输的数据,包括敏感的用户名和密码,都是以明文形式进行,这使得任何有能力嗅探网络流量的攻击者都能轻易地获取这些敏感信息。此外,telnet缺乏强有力的身份验证和数据完整性保障,容易受到中间人、重放和爆破等攻击。与现代的安全协议如ssh相比,telnet明显缺乏多种关键的安全特性,这使得它在今天的网络环境中被视为不安全的协议,并逐渐被更安全的方案所取代。

常见的telnet协议安全攻击类型

1.凭证窃取

攻击者通常利用网络嗅探器在不安全的网络中捕获通过telnet传输的凭据。例如,曾有攻击者在公共wifi环境中监控数据包,捕获不慎通过telnet传递的管理员凭证,并利用这些信息进行访问。

*技术分析*

在telnet协议中,当用户尝试通过远程登录到服务器时,登录凭证会通过网络发送到远程服务器。这一过程涉及将键盘输入的用户名和密码打包成数据包,然后在网络上传输。如果这一数据传输过程未经加密,如telnet协议的情况,则数据包内容对于任何具备网络嗅探工具的个体都是可见的。

网络嗅探工具,例如wireshark或tcpdump,可用于捕获经过网络设备的数据包。由于telnet数据包是明文传输的,凭证信息可以被轻易识别和提取。即使是在网络中的加密段(例如ssl vpn隧道)之外嗅探,一旦数据包离开加密的通道并在内网中以明文形式传输,它们就处于风险之中。

*攻击流程*

攻击者首先在数据传输路径上的某个点部署嗅探器,等待凭证传输。当用户通过telnet登录时,攻击者的嗅探器捕获登录尝试的数据包。随后,攻击者分析这些数据包,提取出凭证信息,并使用这些信息进行未授权访问。

*流量分析*

当嗅探到telent协议数据包的时候,可直接打开查看。因为telnet是明文传输,可以直接查看登录状态。

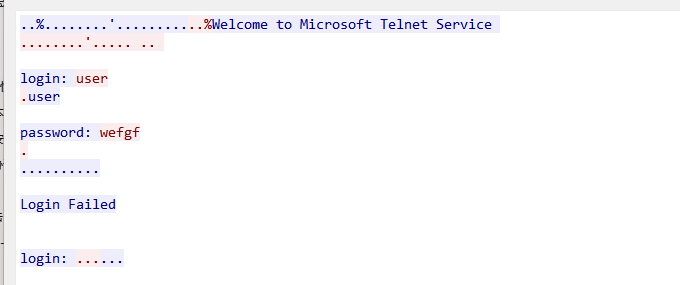

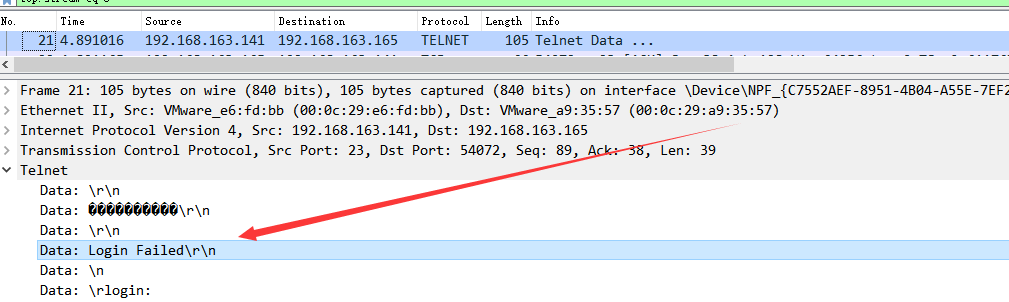

登录失败状态如下:

图1:telnet明文传输登录失败状态

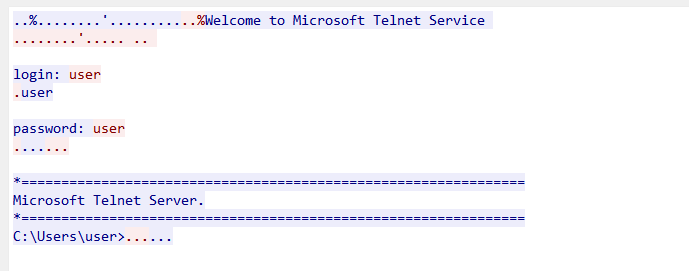

图2:telnet明文传输登录成功状态

成功嗅探到登录名和密码均为“user”。

2.暴力破解攻击

攻击者使用自动化工具对服务器的telnet服务进行密码猜测,直到成功登录。此前有多起相关报道,其中攻击者针对具有默认或弱密码的telnet服务进行暴力破解,进而完全控制受影响的系统。

*技术分析*

telnet协议本身并不包括密码尝试次数限制或延迟机制,这意味着攻击者可以在短时间内尝试数百万个凭证组合,而不会受到阻止。暴力破解通常使用两种策略:一种是使用所谓的“字典攻击”,即使用预定义的、常见的密码列表进行尝试;另一种是“穷举法”,尝试每一种可能的字符组合。

*攻击流程*

攻击者使用自动化工具,如hydra或ncrack,配置为针对目标telnet服务。这些工具能够快速进行用户名和密码的组合尝试,直至发现有效凭证。在没有帐户锁定政策或尝试次数限制的情况下,即便是复杂的密码也可能在一定时间内被破解。

*流量分析*

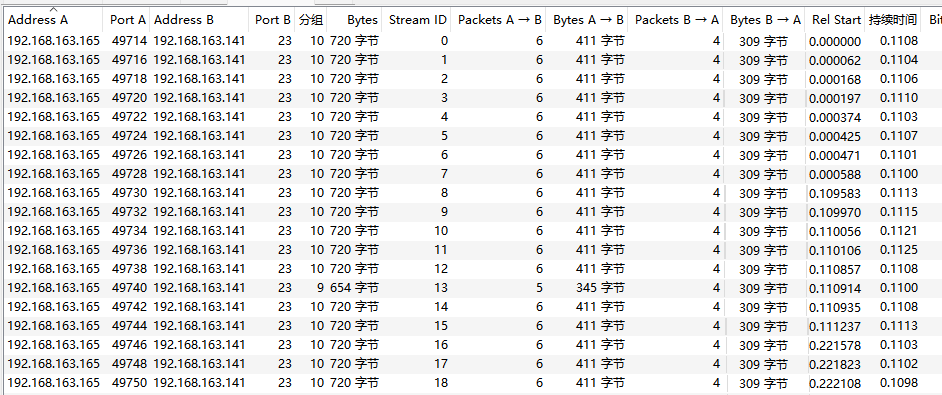

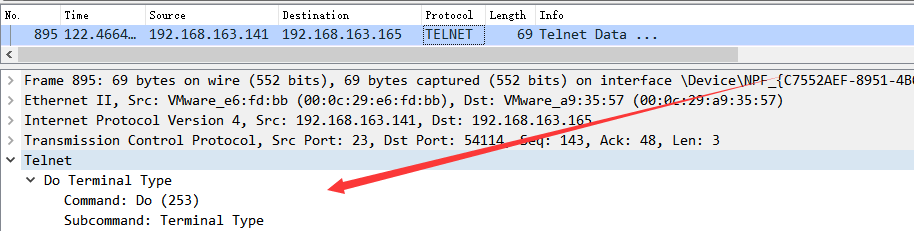

在使用hydra或ncrack对目标进行爆破的时候,攻击者在短时间内像服务器发送大量telent连接请求。

图3:telnet的爆破频率

图4:telnet爆破流量

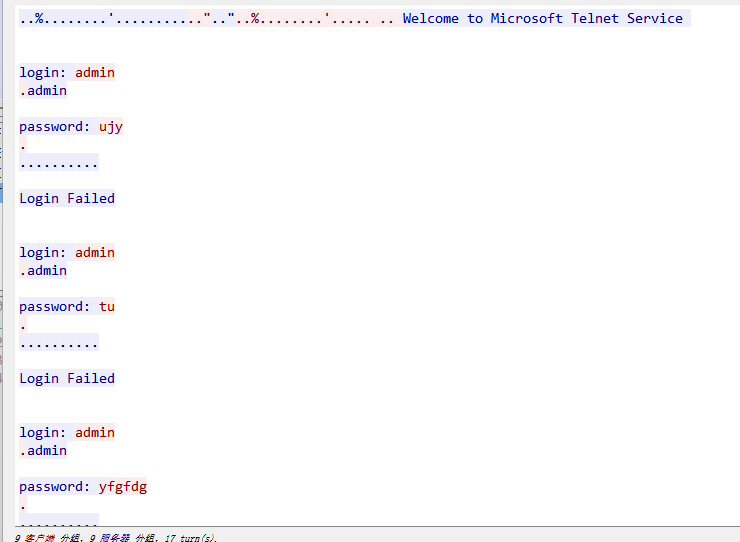

如果失败返回login failed并再次尝试登陆。

图5:telnet爆破失败

登陆成功返回。

图6:telnet爆破成功

如何防御?

1.迁移到更安全的协议停止使用telnet,改用加密的协议如ssh(secure shell),它为传输的数据提供了加密,从而防止了凭证的窃取。

如果必须使用telnet,确保它仅在受信任的网络内使用,并通过vpn或其他加密方法来保护传输的数据。

2. 强化密码策略:实施复杂的密码策略,要求密码是包含大写字母、小写字母、数字和特殊字符的组合,且长度适当。

定期更新密码,避免使用易猜测或常见的密码。

3. 账户锁定策略配置账户锁定机制,当检测到一定数量的连续登录失败尝试时,系统将暂时锁定账户。

这可以防止攻击者使用自动化工具进行暴力破解。

4. 限制访问使用网络防火墙和访问控制列表(acls)限制对telnet服务的访问。只允许受信任的ip地址或ip范围进行连接。

5. 监控和警报部署入侵检测系统(ids)和入侵防御系统(ips)来监测不寻常的登录尝试和流量模式。

防御规则alert tcp $external_net any -> $home_net 23 (msg:"telnet暴力破解行为异常检测1"; flow:to_server; flags: s,12; threshold: type both, track by_src, count 30, seconds 60; sid:1; rev:1;)alert tcp $home_net any -> $external_net 23 (msg:"telnet暴力破解行为异常检测2"; flow:to_server; flags: s,12; threshold: type both, track by_src, count 30, seconds 60; sid:2; rev:1;)配置警报系统,在检测到可疑活动时通知管理员。

6. 安全培训和意识定期对用户进行安全培训,强调关于强密码的重要性和识别潜在的安全威胁。强化员工对于保持凭据安全的意识,特别是在处理敏感信息时。

通过这些综合性措施,即使是面对持续的威胁,组织也能够显著降低凭证窃取和暴力破解攻击。

长扬科技安全研究院

长扬科技安全研究院专注工控协议和安全漏洞库研究,具备持续性的工业协议分析能力、漏洞挖掘能力以及病毒处理、灾后数据恢复能力,为国家多个管理机构提供漏洞上报和预警信息上报。分析过200个以上的工控漏洞,挖掘出艾默生dcs、西门子plc、vxworks等多款设备的0day漏洞。成立至今,上报国家工业信息安全漏洞库(cicsvd)原创通用型漏洞百余个,国家信息安全漏洞库(cnnvd) 原创通用型漏洞百余个。长扬科技工控漏洞库维护着数千个工控漏洞及工控漏洞利用代码和扫描指纹,近千种工控设备厂商产品信息;威胁情报库、安全事件知识库数量110万余条;维护着数百种工控固件/软件版本识别指纹。曾获国家信息安全漏洞库(cnnvd)-二级技术支撑单位、国家信息安全漏洞库(cnnvd)年度优秀技术支撑单位、2021年度国家工业信息安全漏洞库九游官网网页版的技术支持组成员单位、工业信息安全应急服务支撑单位(nisia)、工业信息安全监测预警网络建设-cics-cert支撑单位等。目前,长扬科技提交的工业和信息化部网络安全威胁和漏洞信息共享平台通用网络产品安全漏洞库的漏洞中,有数十项漏洞已被收录,包括超危、高危、中危漏洞。